In ons eerste blog over de Tesorion Vulnerability Explorer hebben we de applicatie geïntroduceerd en achtergrondinformatie gegeven over het Exploit Prediction Scoring System (EPSS). In deze blog duiken we verder de applicatie in en geven we informatie over hoe deze ingezet kan worden.

Achtergrond

De Tesorion Vulnerability Explorer is ontwikkeld om Incident Response Teams te helpen bij het identificeren van software-kwetsbaarheden in applicaties, waarbij prioriteit wordt gegeven aan de waarschijnlijkheid van misbruik. Dit wordt gedaan door informatie uit vijf scoresystemen en frameworks, waarvan u hieronder een beschrijving vindt, te combineren:

- Common Vulnerabilities and Exposures (CVE) wordt gebruikt om kwetsbaarheden op te sporen.

- Common Vulnerability Scoring System (CVSS) is een systeem om de potentiële impact van een kwetsbaarheid te beoordelen.

- Exploit Prediction Scoring System (EPSS) is een systeem waarmee kan worden gekeken wat de waarschijnlijkheid is dat een kwetsbaarheid binnen dertig dagen na een bepaalde datum wordt misbruikt. Dit is gebaseerd op de CVSS-score en gegevens over daadwerkelijk misbruik.

- Common Platform Enumeration (CPE) wordt gebruikt om voor een specifiek product de kwetsbaarheden te filteren.

- CISA-catalogus voor Known Exploited Vulnerabilities (KEV) is een goede bron voor bekende misbruikte kwetsbaarheden.

Aan de slag met de Tesorion Vulnerability Explorer

Op dit moment is de applicatie nog in ontwikkeling, maar er is al wel een versie beschikbaar voor test- en evaluatiedoeleinden. De broncode en een Windows-binair van de applicatie kan vanaf de volgende locatie worden gedownload:

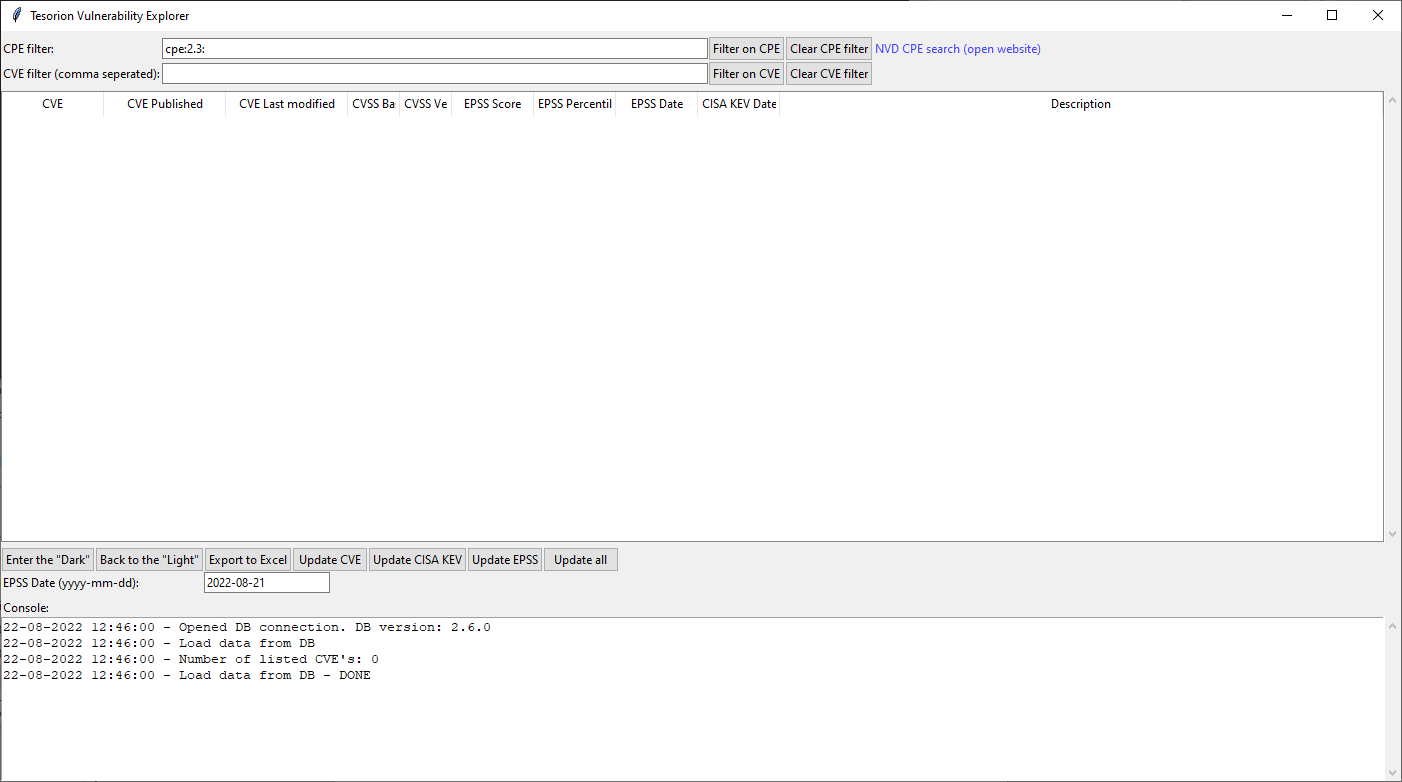

De Tesorion Vulnerability Explorer voor de eerste keer gebruiken

Er wordt, als de Tesorion Vulnerability Explorer voor het eerst wordt gebruikt, een database gemaakt in de huidige directory. Deze database is nog leeg en moet worden gevuld met gegevens uit CVE, CVSS, EPSS en KEV. De CVE- en CVSS-gegevens behoren tot één bron: de NIST NVD. De EPSS- en KEV-gegevens worden respectievelijk gedownload vanuit FIRST en CISA.

Klik op de knop ‘Update all’ om de database te vullen. De gegevens uit alle drie de bronnen worden gedownload en opgeslagen in de database, zodat ze voor de analyse gebruikt kunnen worden. Dit proces kan enkele minuten duren en is afhankelijk van de internetverbinding en gebruikte hardware. De ‘Console’ onderin het scherm houdt de voortgang van het downloaden bij.

Afbeelding 1 – Bij het eerste gebruik is de database van de Tesorion Vulnerability Explorer leeg.

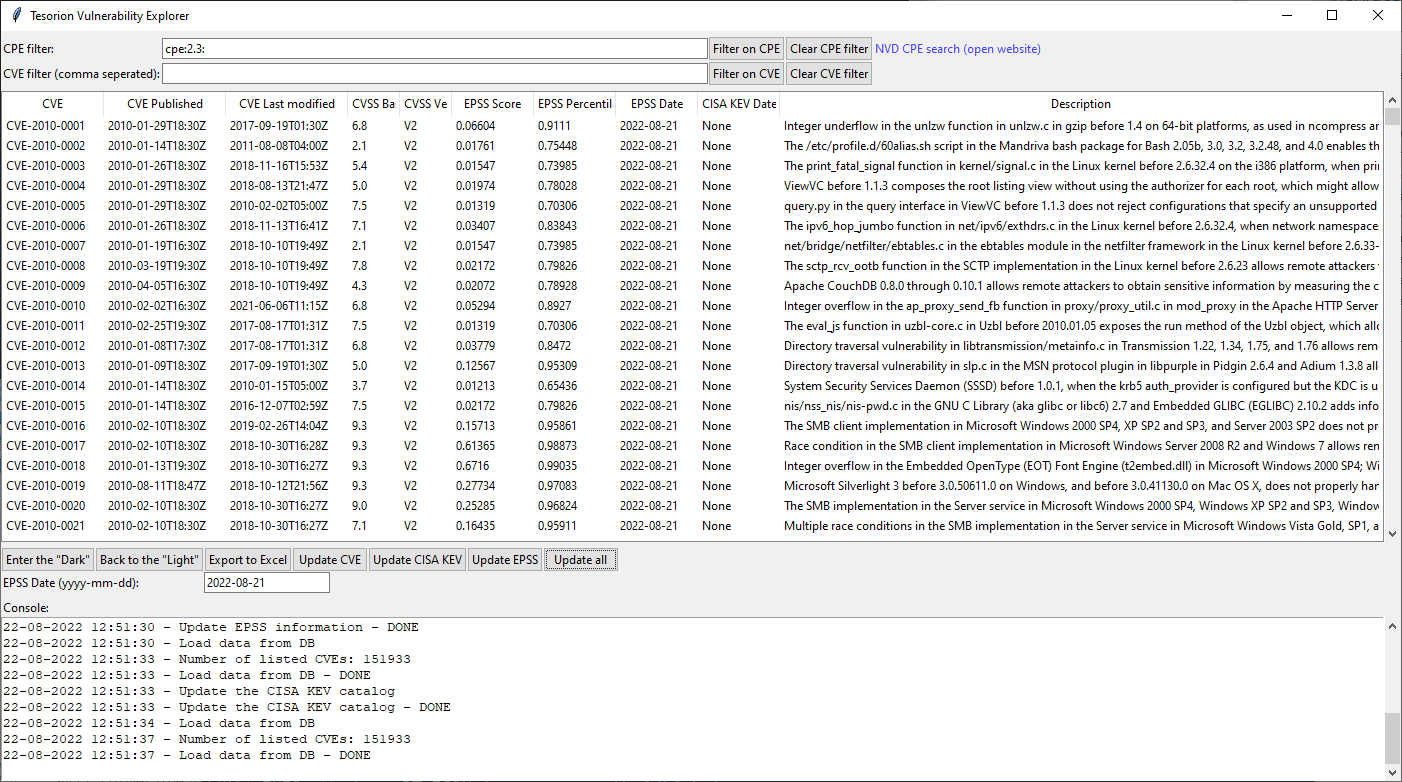

Klik op elk gewenst moment op de knop ‘Update all’ om de informatie die in de lokale database staat opgeslagen, bij te werken. Dat hoeft maar één keer per dag, aangezien de informatie niet zo vaak wordt bijgewerkt.

Afbeelding 2 – De Tesorion Vulnerability Explorer met een gevulde database.

EPSS Date

De EPSS-score geeft aan wat de waarschijnlijkheid is dat een kwetsbaarheid binnen dertig dagen na een bepaalde datum wordt misbruikt. Voor het berekenen van de EPSS-scores is een bepaalde datum nodig. Deze datum kan worden ingevoerd in het veld ‘EPSS Date’ in de notatie ‘jjjj-mm-dd’. Dit veld staat standaard ingesteld op gisteren, omdat de informatie van vandaag niet altijd beschikbaar is.

Klik na het wijzigen van de datum op de knop ‘Update EPSS’. De EPSS-gegevens voor de nieuwe datum worden gedownload. Zodra de gegevens zijn bijgewerkt, moet de ‘EPSS Date’ in de tabel overeenkomen met de ingevoerde datum.

De EPSS-trendlijnen in het pop-upvenster met details over de kwetsbaarheid laten de trend van de afgelopen dertig dagen zien en worden niet beïnvloed door de ingevoerde ‘EPSS Date’.

Een eerste analyse met de Tesorion Vulnerability Explorer

Momenteel bevat de Tesorion Vulnerability Explorer informatie uit de National Vulnerability Database (NVD) die sinds 2010 beschikbaar is gesteld en informatie bevat over ongeveer 150.000 verschillende kwetsbaarheden. Er kunnen op basis van het CVE-nummer of CPE filters worden toegepast om een specifieke set kwetsbaarheden te selecteren. We bespreken beide filters hieronder.

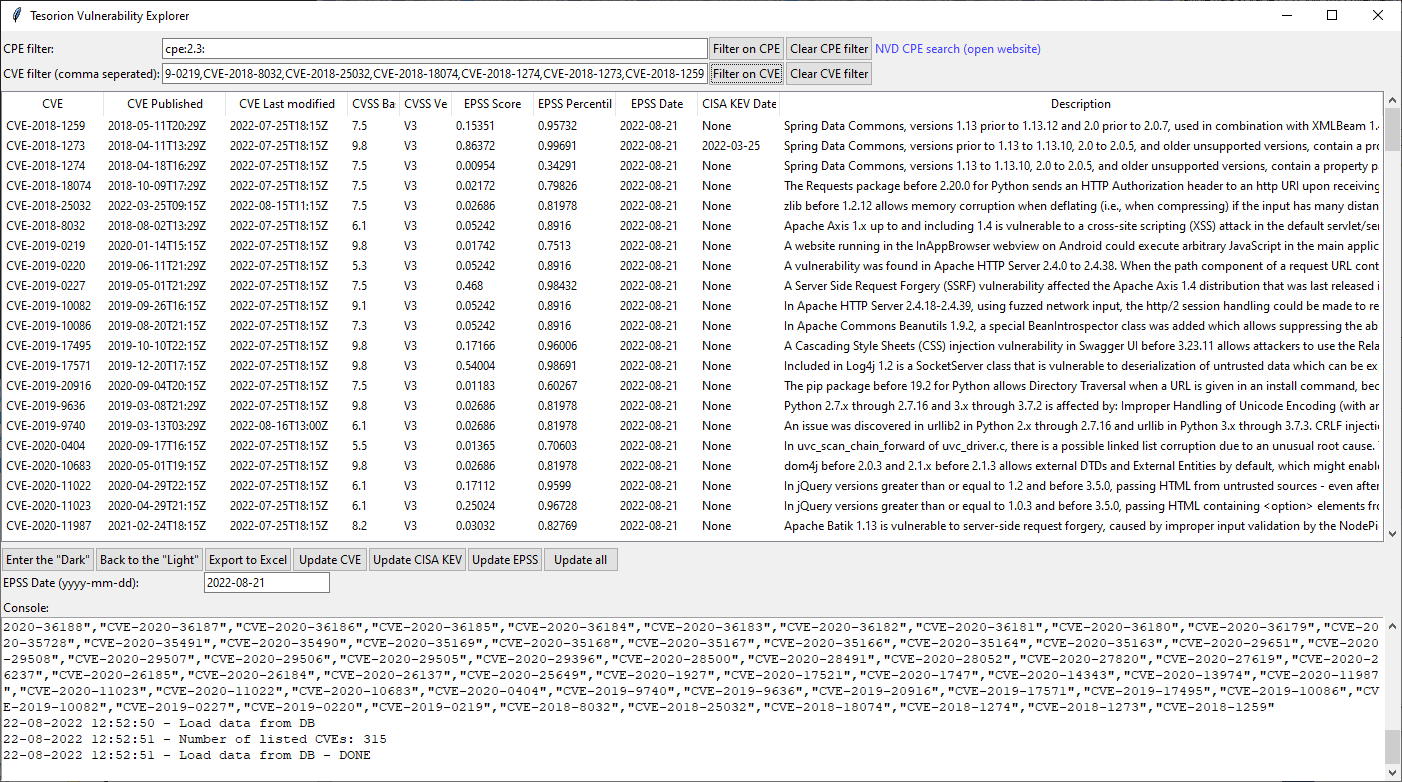

Filteren op CVE

Filteren op CVE is eenvoudig. In het veld ‘CVE filter’ kan een lijst met door komma’s gescheiden CVE-nummers worden ingevoerd. De knop ‘Filter on CVE’ zorgt ervoor dat het filter wordt toegepast. Met de knop ‘Clear CVE filter’ worden de gegevens in het tekstvak gewist en wordt het filter verwijderd.

Ter demonstratie wordt in onderstaand voorbeeld een filter gebruikt voor de kwetsbaarheden die tijdens de Oracle CPU van juli 2022 zijn gepatcht.

Afbeelding 3 – CVE-filter toegepast.

Filteren op CPE

CPE is een gestructureerd naamgevingssyteem voor IT-systemen, software en pakketten. Het kan worden gebruikt om specifieke producten en bijbehorende kwetsbaarheden te filteren. De CPE-filterstring kan worden ingevoerd in het veld ‘CPE filter’. De knop ‘Filter on CPE’ zorgt ervoor dat het filter wordt toegepast. Met de knop ‘Clear CPE filter’ worden de gegevens in het tekstvak gewist en wordt het filter verwijderd.

| Houd er rekening mee dat ofwel het CVE-filter ofwel het CPE-filter actief is. De filters zijn niet complementair. |

Voor het maken van een CPE-filterstring wordt het volgende format gebruikt (elk veld kan een jokerteken (*) bevatten, behalve het deel ‘cpe:2.3’):

| cpe:2.3:<part>:<vendor>:<product>:<version>:<update>:<edition> |

- cpe:2.3 – Dit is een statische string voor de gebruikte CPE-versie en is al ingevuld in het zoekvak.

- <part> – Dit veld bevat een van de volgende drie opties:

- a – applicatie

- o – operating system (besturingssysteem)

- h – hardware

- <vendor> – De naam van de leverancier.

- <product> – De naam van het product.

- <version> – De versie van het product.

- <update> – Update- of service pack-informatie, ook wel secundaire versie genoemd.

- <edition> – Een verdere granulariteit die de opbouw van het product beschrijft.

Enkele voorbeelden van CPE-filters zijn:

- cpe:2.3:a:microsoft:exchange_server:4.0:sp1:

- cpe:2.3:a:oracle:database:9.0.1.5:

- cpe:2.3:a:atlassian:confluence_server:6.15*

- cpe:2.3:o:microsoft:windows*

CPE beschrijft meer velden, maar voor gebruik van de Tesorion Vulnerability Explorer zouden bovenstaande velden voldoende moeten zijn. Hoewel ze hier niet worden beschreven, kunnen alle CPE-velden worden gebruikt. Een volledig overzicht van alle velden met enkele praktische voorbeelden van het gebruik van CPE kan hier worden gevonden:

NIST heeft op hun website een zoekmachine voor CPE staan wat een grote hulp is voor het bouwen en testen van CPE-filterstrings. Een link naar deze website genaamd ‘NVD CPE search (open website)’ is opgenomen in de Tesorion Vulnerability Explorer en leidt naar:

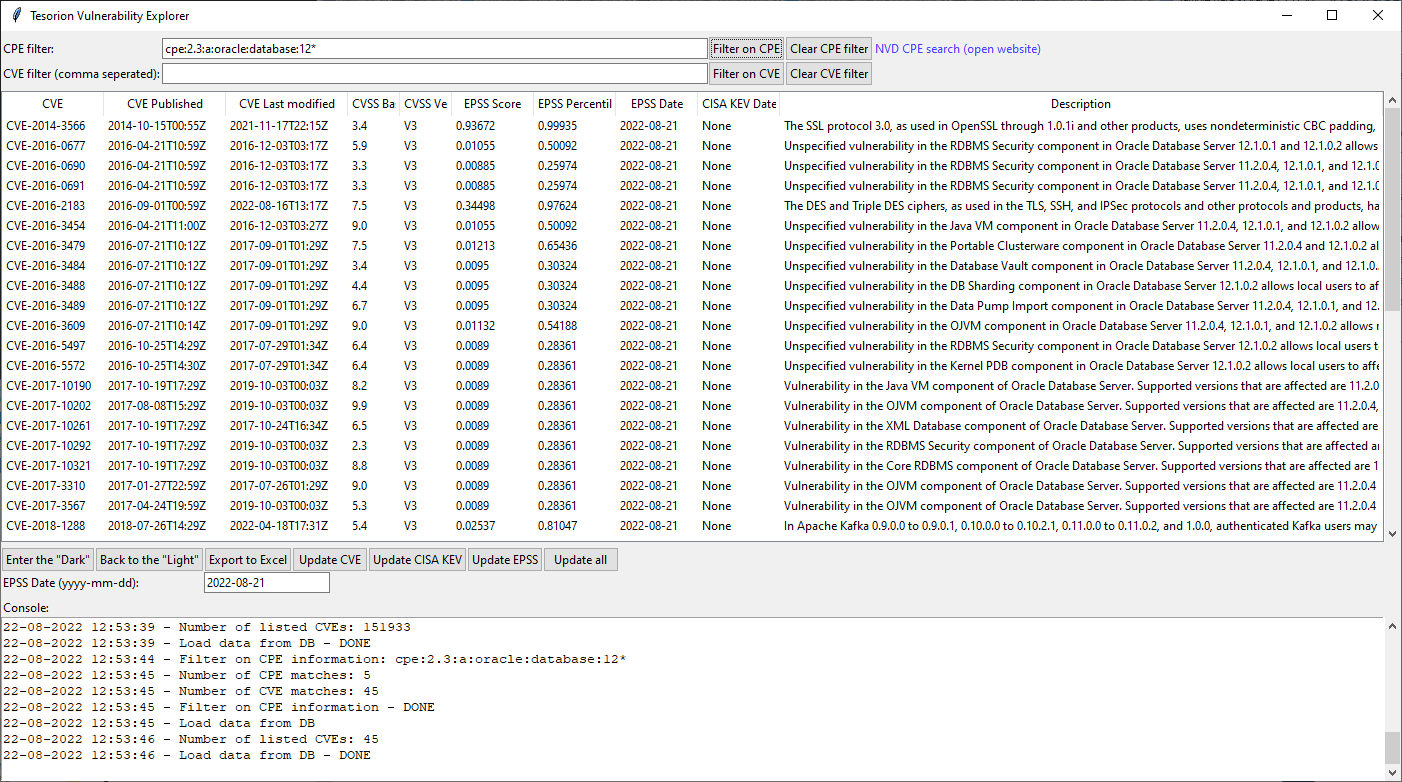

In het onderstaande voorbeeld wordt een CPE-filterstring gebruikt om alle kwetsbaarheden die betrekking hebben op een Oracle Database versie 12 te selecteren. Deze CPE-strings zien er als volgt uit:

- cpe:2.3:a:oracle:database:12*

Afbeelding 4 – Toegepast CPE-filter.

De console onderin het scherm geeft informatie over het filterproces. Er verschijnt een error-melding in het geval een CPE-filterstring ongeldig is. In dit voorbeeld komen er vijf CPE-matches naar boven voor een totaal van 45 overeenkomstige CVE’s. Alle 45 CVE’s zijn beschikbaar in de database van Tesorion Vulnerability Explorer en worden weergegeven. Omdat alleen de CVE’s vanaf 2010 geladen zijn, kan het zijn dat niet alle CVE’s beschikbaar zijn.

Als een CPE-filter meer dan 2000 resultaten geeft, worden alleen de eerste 2000 resultaten gebruikt. Bovendien verschijnt er een waarschuwing in de console onderin het scherm. In dat geval wordt geadviseerd het filter specifieker te maken om het aantal overeenkomsten te verminderen.

De gegevens verkennen

Zodra er ofwel een CPE-filter ofwel een CVE-filter is toegepast, kunnen de gegevens worden verkend in de GUI. Door de tabelkop voor een specifieke kolom te selecteren, worden de gegevens gesorteerd op basis van de informatie die in die kolom is opgeslagen. Als er op de EPSS-score wordt gesorteerd, komt de kwetsbaarheid die het minst of het meest waarschijnlijk wordt misbruikt bovenaan te staan.

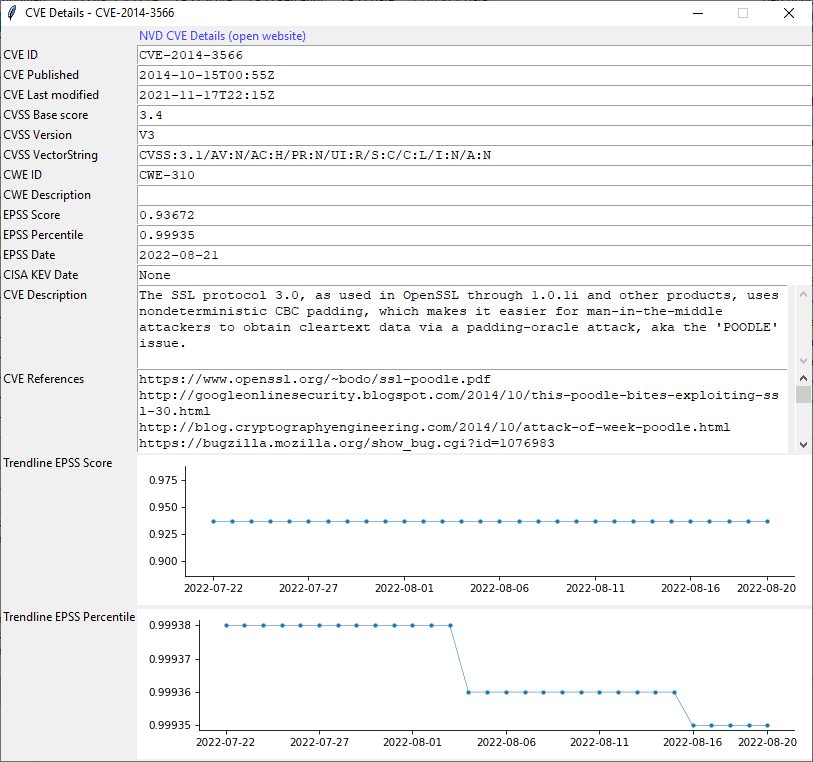

In de tabel wordt alleen een bepaalde dataset van een kwetsbaarheid weergegeven. Door te dubbelklikken op een rij in de tabel kan er meer informatie over een kwetsbaarheid worden opgevraagd. Deze gedetailleerde informatie wordt in een pop-upvenster weergegeven, zoals in de onderstaande schermafbeelding te zien is. Klik op ‘NVD CVE Details (open website)’ voor meer informatie over de kwetsbaarheid (u wordt dan naar de NVD-website geleid).

Afbeelding 5 – Het detailscherm voor een specifieke kwetsbaarheid.

De EPSS-trendlijnen in het pop-upvenster met details over de kwetsbaarheid laten de trend van de afgelopen dertig dagen zien en worden niet beïnvloed door de ingevoerde ‘EPSS Date’ in het hoofdscherm.

Exporteren naar Excel

De Tesorion Vulnerability Explorer heeft als doel om in een eenvoudige applicatie informatie uit verschillende systemen en frameworks te combineren. Het is geen volledig data-analyseplatform. In de applicatie is een exportfunctie voor Microsoft Excel opgenomen. Hierdoor kan er worden geprofiteerd van de mogelijkheden die Excel biedt met betrekking tot het verrijken, filteren en manipuleren van gegevens. Bovendien kan specifieke informatie over kwetsbaarheden worden gedeeld.

Op de export wordt het actuele filter toegepast. Er kan een volledige export van alle gegevens worden gemaakt door alle filters te verwijderen.

Gebruikte systemen en frameworks

De Tesorion Vulnerability Explorer ontleent zijn kracht aan het combineren van verschillende scoringssystemen en frameworks. Meer informatie over deze systemen en frameworks (inclusief links naar de betreffende websites) vindt u in het onderstaande overzicht:

- EPSS – Exploit Prediction Scoring System: Een open, datagestuurd systeem waarmee kan worden ingeschat wat de waarschijnlijkheid is dat een software-kwetsbaarheid wordt misbruikt. Dit systeem is ontwikkeld en wordt beheerd door FIRST.

- CVE – Common Vulnerabilities and Exposures: Het registratiesysteem voor het bijhouden van bekende kwetsbaarheden. Tesorion Vulnerability Explorer gebruikt de verrijkte dataset uit de NIST NVD die gebaseerd is op en volledig gesynchroniseerd is met de CVE-lijst.

- CVSS – Common Vulnerability Scoring System: Een open framework voor het doorgeven van de kenmerken en de ernst van software-kwetsbaarheden. Dit framework is ontwikkeld en wordt beheerd door FIRST. De scores voor individuele CVE’s worden toegewezen door NIST NVD.

- CPE – Common Platform Enumeration: Een gestructureerd naamgevingssyteem voor IT-systemen, software en pakketten. De CVE-informatie van de NIST NVD wordt verrijkt met de getroffen producten in het CPE-format. Tesorion Vulnerability Explorer maakt gebruik van dit format om kwetsbaarheden voor specifieke producten te selecteren.

- CISA KEV-catalogus – CISA Known Exploited Vulnerabilities-catalogus: CISA houdt bij welke kwetsbaarheden worden misbruikt.

Iets verontrustends tegengekomen?

Als u om welke reden dan ook het gevoel hebt dat hackers al toegang hebben tot uw IT-infrastructuur, aarzel dan niet en bel het Tesorion Computer Emergency Response Team (T-CERT). Dit team kan worden ingeschakeld voor incidentbestrijding en voor het uitvoeren van digitaal forensisch onderzoek dat (historische) kwaadaardige activiteiten binnen uw IT-infrastructuur kan blootleggen.

Direct de hulp van T-CERT nodig? Bel onze hotline (24/7): +31-88-2747800