Bij incident response is het bepalen hoe een aanvaller toegang heeft gekregen tot de IT-infrastructuur niet altijd zo duidelijk als: ‘het was kolonel Van Geelen in de remote access VPN-oplossing met de gelekte gebruikersgegevens’. In plaats daarvan kan het spoor van de belager leiden naar applicaties of apparaten die ‘op magische wijze’ tot initial access, privilege escalation of lateral movement hebben geleid. De ‘magische wijze’ is in deze gevallen het misbruiken van een kwetsbaarheid die zich in een applicatie of apparaat bevindt.

Met het enorme aantal applicaties en apparaten dat vandaag de dag in gebruik is, is het onmogelijk om op de hoogte te zijn van alle kwetsbaarheden. Het snel kunnen opsporen van relevante kwetsbaarheden, vooral daar waar misbruik op de loer ligt, stelt incident response teams in staat om snel te reageren en de impact te minimaliseren.

EPSS

Het Common Vulnerability Scoring System (CVSS) is een bekend systeem, ontwikkeld door FIRST, dat wordt gebruikt om de kenmerken en ernst van geregistreerde kwetsbaarheden te beoordelen. CVSS is een krachtige en gestandaardiseerde manier om de potentiële impact van een kwetsbaarheid te beoordelen, alleen wordt de waarschijnlijkheid dat een kwetsbaarheid wordt misbruikt hierin niet meegenomen. Dat is waar het Exploit Prediction Scoring System (EPSS), ook ontwikkeld door FIRST, om de hoek komt kijken.

EPSS is een systeem waarmee kan worden gekeken wat de kans is dat een kwetsbaarheid binnen dertig dagen na een bepaalde datum wordt misbruikt. De waarschijnlijkheidsscore wordt vervolgens uitgedrukt in een rationeel getal tussen 0 en 1. Hoe hoger de score, hoe groter de kans dat een kwetsbaarheid zal worden misbruikt. De EPSS-score is een score die gebaseerd is op de CVSS-score en gegevens uit de volgende bronnen:

- DE CVE-lijst van MITRE – alleen CVE’s met de status ‘gepubliceerd’ worden beoordeeld

- Op tekst gebaseerde ‘tags’ die zijn afgeleid van de CVE-omschrijving en andere bronnen waarin de kwetsbaarheid wordt genoemd

- Het aantal dagen dat de CVE is gepubliceerd

- Het aantal verwijzingen in de CVE

- Gepubliceerde exploitatiecode in Metasploit, ExploitDB en/of Github

- Beveiligingsscanners Jaeles, Intrigue, Nuclei, sn1per

- CVSS v3-vectoren in de basisscore (niet de score of subscores) zoals gepubliceerd in de National Vulnerability Database (NVD)

- CPE-(leveranciers)informatie zoals gepubliceerd in NVD

- Ground Truth: Dagelijkse waarnemingen van misbruikactiviteiten vanuit AlienVault en Fortinet.

Meer over EPSS en de gebruikte gegevensbronnen en modellen vindt u op de website van FIRST onder EPSS: https://www.first.org/epss/

Vulnerability Explorer

Hoewel de eerste use-case voor het ontwikkelen van EPSS het prioriteren van patches tijdens een patchmanagementproces was, is ons T-CERT (Tesorion Computer Emergency Response Team) ervan overtuigd dat het systeem ook gebruikt kan worden om tijdens een incident response-actie mogelijk misbruikte kwetsbaarheden te identificeren. T-CERT heeft de applicatie Tesorion Vulnerability Explorer ontwikkeld om de kracht van EPSS ten volle te kunnen benutten. Deze gebruiksvriendelijke applicatie verrijkt de NIST NVD CVE-database met de overeenkomstige CVSS- en EPSS-scores en ook met de CISA-catalogus voor Known Exploited Vulnerabilities (KEV). Dankzij het Common Platform Enumeration (CPE)-notatiesysteem kan er vervolgens eenvoudig gefilterd worden op een specifiek product.

Snap je het nog? Want we hebben net best wat afkortingen, systemen en frameworks op je afgevuurd in een korte alinea. Meer informatie hierover vind je onder de kop ‘Gebruikte systemen en frameworks’.

Voorproefje

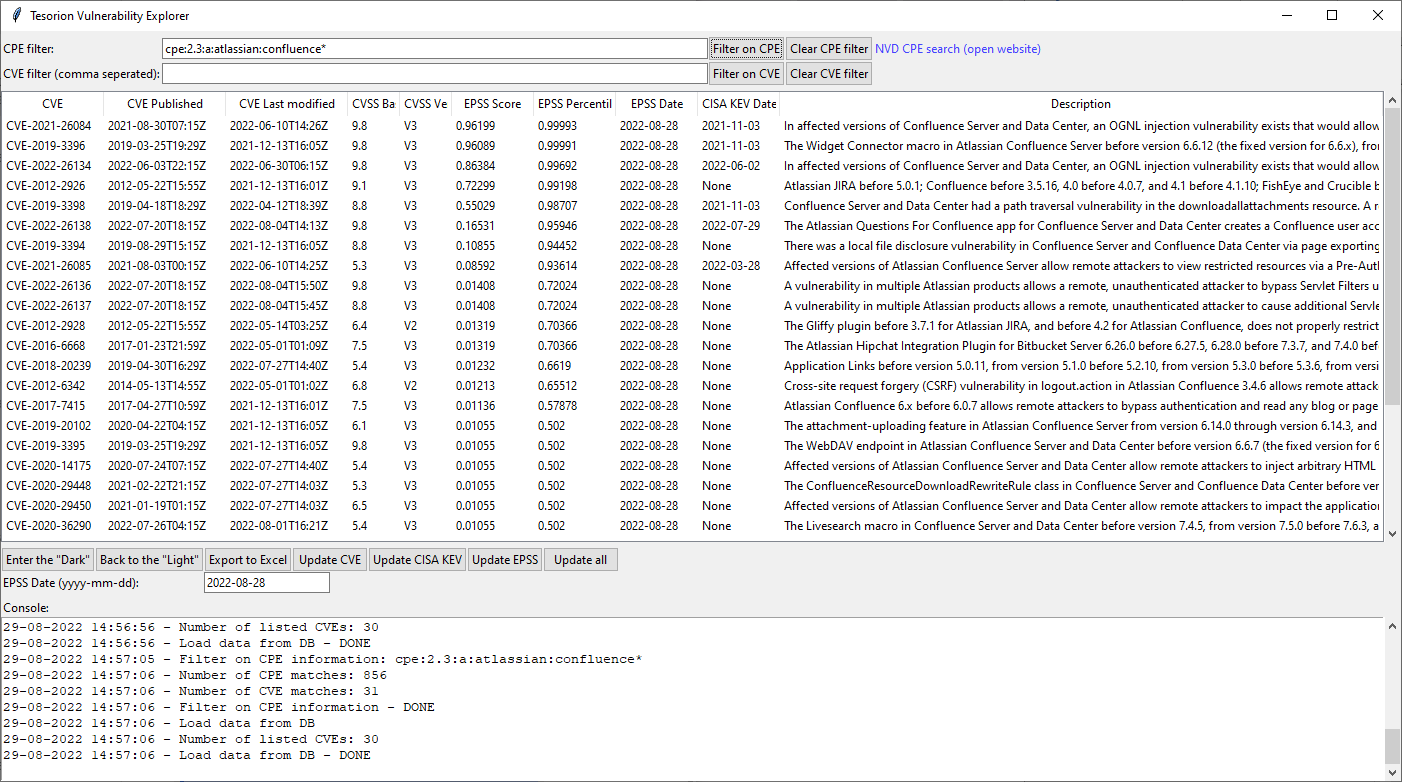

Het doel van de Tesorion Vulnerability Explorer is het vinden van kwetsbaarheden in een bepaalde applicatie en deze informatie vervolgens te verrijken met informatie om de waarschijnlijkheid van misbruik te kunnen bepalen. Met de zoekbalk bovenaan de Tesorion Vulnerability Explorer kan er worden gezocht naar een specifieke CPE-string. In het onderstaande voorbeeld wordt een zoekactie uitgevoerd naar kwetsbaarheden in een willekeurige versie van het Atlassian Confluence-product door de volgende CPE-query in te vullen in de Tesorion Vulnerability Explorer:

• cpe:2.3:a:atlassian:confluence*

Element:

cpe:2.3 - Schemaversie

a - Onderdeel – ‘a’ is de afkorting van applicatie, andere opties zijn ‘o’ voor operating system (besturingssysteem) en ‘h’ voor hardware

atlassian - Leverancier

confluence - Product

* - Er wordt een jokerteken gebruikt voor de velden versie, update en editie

Afbeelding 1 – Voorbeeld van het gebruik van de Tesorion Vulnerability Explorer

Het resultaat is te zien in bovenstaande afbeelding. Op basis van de console-output onderin het scherm kunnen we vaststellen dat er 856 overeenkomende records zijn voor de opgegeven CPE-string. De 856 overeenkomende records hebben 31 gerelateerde kwetsbaarheden. Van deze 31 kwetsbaarheden zitten er 30 in de applicatie, omdat we alleen NVD-informatie importeren die vanaf 2010 beschikbaar is gesteld.

Bij het sorteren op EPSS-score komt CVE-2021-26084 bovenaan te staan. Deze geeft aan dat voor misbruik van de Atlassian Confluence-server dit de meest voor de hand liggende kwetsbaarheid is om op te letten tijdens de incident response-actie. Dit is natuurlijk een vereenvoudigd voorbeeld, zonder essentiële details zoals het huidige patchniveau van de Confluence-server.

Door te dubbelklikken op een item wordt er een detailscherm geopend met een gedetailleerd overzicht over de specifieke kwetsbaarheid. Een voorbeeld hiervan is te zien in onderstaande afbeelding.

Afbeelding 2 – Het detailscherm voor een specifieke kwetsbaarheid

Dit detailscherm bevat meer informatie over de CVE die uit de volgende elementen bestaat.

CVE Informatie - Algemene informatie zoals de CVE-ID, de publicatiedatum en een koppeling naar de NVD-website voor meer informatie over kwetsbaarheden.

CVSS Base score - De door de NVD toegewezen score die de verwachte impact aangeeft.

EPSS Score - De score berekend met EPSS.

EPSS Percentile - Het percentage kwetsbaarheden met een lagere EPSS-score dan de huidige kwetsbaarheid.EPSS DateEen belangrijk onderdeel van EPSS is de datum. Dit is namelijk de datum die wordt gebruikt om de EPSS Score en het EPSS Percentile in dit overzicht te berekenen.

CISA Date - De datum vanaf wanneer CISA het misbruik van de kwetsbaarheid heeft geconstateerd. Als er geen datum staat, dan heeft CISA de kwetsbaarheid niet opgenomen in hun Known Exploited Vulnerabilities-catalogus.

Trendline - Voor zowel de EPSS Score als het EPSS Percentile wordt een trendlijn voor de afgelopen 30 dagen weergegeven.

Opmerking: Er wordt momenteel nog aan de Tesorion Vulnerability Explorer-applicatie gewerkt en deze is nog niet openbaar. Een tweede blog met een verdere en diepgaandere uitleg van de applicatie en een openbare release van de applicatie hebben inmiddels plaatsgevonden.

Gebruikte systemen en frameworks

De Tesorion Vulnerability Explorer ontleent zijn kracht aan het combineren van verschillende scoringssystemen en frameworks. Meer informatie over deze systemen en frameworks (inclusief links naar de betreffende websites) vind je in het onderstaande overzicht:

- EPSS – Exploit Prediction Scoring System: Een open, datagestuurd systeem waarmee kan worden ingeschat wat de waarschijnlijkheid is dat een software-kwetsbaarheid wordt misbruikt. Dit systeem is ontwikkeld en wordt beheerd door FIRST.

- https://www.first.org/epss/

- CVE – Common Vulnerabilities and Exposures: Het registratiesysteem voor het bijhouden van bekende kwetsbaarheden. Tesorion Vulnerability Explorer gebruikt de verrijkte dataset uit de NIST NVD die gebaseerd is op en volledig gesynchroniseerd is met de CVE-lijst.

- https://nvd.nist.gov/

- CVSS – Common Vulnerability Scoring System: Een open framework voor het doorgeven van de kenmerken en de ernst van software-kwetsbaarheden. Dit framework is ontwikkeld en wordt beheerd door FIRST. De scores voor individuele CVE’s worden toegewezen door NIST NVD.

- https://nvd.nist.gov/vuln-metrics/cvss

- https://www.first.org/cvss/

- CPE – Common Platform Enumeration: Een gestructureerd naamgevingssyteem voor IT-systemen, software en pakketten. De CVE-informatie van de NIST NVD wordt verrijkt met de getroffen producten in het CPE-format. Tesorion Vulnerability Explorer maakt gebruik van dit format om kwetsbaarheden voor specifieke producten te selecteren.

- https://nvd.nist.gov/products/cpe

- CISA KEV-catalogus – CISA Known Exploited Vulnerabilities-catalogus: CISA houdt bij welke kwetsbaarheden worden misbruikt.

- https://www.cisa.gov/known-exploited-vulnerabilities-catalog

.webp)