Het detecteren en mitigeren van phishing-aanvallen

Vandaag praat ik met Sibe, analist van het SOC van Tesorion. Een van Sibe’s specialiteiten is het detecteren en mitigeren van phishing-aanvallen. Phishing is een vorm van internetfraude waarbij mensen naar een malafide website gelokt worden om daar gevoelige informatie achter te laten, zoals creditcard gegevens of inloggegevens van hun bank of van hun werk. Op de malafide website is een login-omgeving nagemaakt die vaak niet van echt te onderscheiden is.

De krachtige combinatie van Tesorion Immunity

Hoe werkt het?

Phishing gebeurt vaak via e-mail, maar tegenwoordig ook steeds meer via SMS (Smishing) of WhatsApp. Ook de klanten van Tesorion hebben regelmatig last van phishing e-mails. Het kan altijd gebeuren dat een medewerker van een klant op zo’n link klikt en naar een malafide website wordt gestuurd.

“Hoe herken je eigenlijk een phishing-aanval?”, vraag ik Sibe.

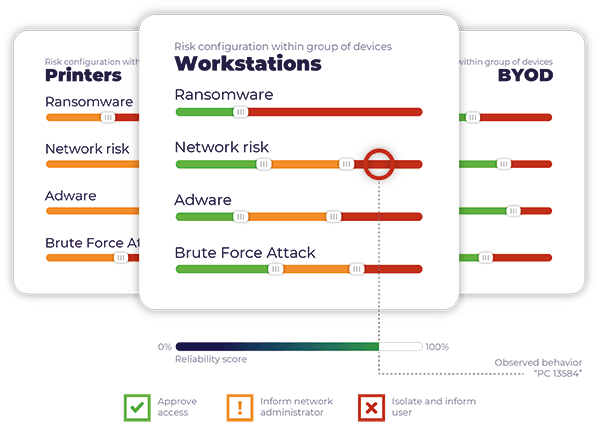

“Met sensoren monitoren wij het netwerkverkeer van onze klanten. Als een medewerker op een link in een phishing-mail klikt, ziet de sensor verkeer met een website die bij ons als phishing-website aangemerkt is. Ons monitoringsysteem maakt hier automatisch een ticket aan” vertelt Sibe. “Een van mijn collega’s of ikzelf onderzoekt vervolgens het ticket. We checken eerst of het echt een phishing-site is. Als dat het geval is, analyseren we het dataverkeer dat naar deze site is gegaan om vast te stellen of er ook inloggegevens zijn achtergelaten.”

“Dat is niet altijd even eenvoudig”, vervolgt Sibe. “Bij een http-site kunnen we het direct zien. Als het verkeer echter versleuteld is, zoals bij https, moeten we het afleiden uit de aard van het verkeer. Meerdere verbindingen en langer durende connecties kunnen wijzen op uitwisseling van logingegevens”. “Met behulp van een IP-adres, MAC-adres en mogelijk ook de hostname identificeren we het apparaat waar vanaf de phishing-site is bezocht. In samenwerking met de klant bepalen we de benodigde maatregelen, zoals bijvoorbeeld het isoleren van een endpoint en maatregelen om verdere stappen in de kill-chain te voorkomen.

“Het begint dus met het vaststellen of een bezochte website malafide is. Hoe doen jullie dat?” vraag ik Sibe. Hij antwoordt: “Wij hebben een database met tienduizenden websites waarvan we hebben vastgesteld dat het phishing-sites zijn. Dagelijks komen daar honderden mutaties bij. Bij begin van de Covid-periode waren dat zelfs enkele duizenden.”

“Maar dat gaat niet vanzelf, neem ik aan?” “Nee”, zegt Sibe enthousiast, “daar heb ik een tool voor gemaakt. Ik zal je op hoofdlijnen vertellen hoe dat werkt. Op internet zijn phishing-kits te vinden. Dit is software waarmee de landingspagina voor een phishing-campagne gemaakt wordt. De software bevat allerlei standaard componenten die in zo’n phishing-site hergebruikt worden. Een website die met zo’n kit gemaakt is kun je aan die componenten herkennen. Die input gebruik ik om de tooling verder te perfectioneren.”

Sibe vervolgt: “Op sandbox-sites, zoals urlscan.io, kun je op een veilige manier websites analyseren en dat wordt dan ook veelvuldig gedaan. Duizenden sites worden dagelijks gescand en de resultaten van deze scans, waaronder bepaalde componenten van de site, zijn vrij toegankelijk en doorzoekbaar” vertelt Sibe. “Mijn tool doorzoekt continu de scanresultaten naar specifieke waarden die ik uit de phishing-kits heb gehaald. Deze tool vindt zo de websites die met behulp van zo’n kit zijn gemaakt. In de basis is dit hoe het werkt.”

Op mijn vraag hoe zo’n tool tot stand komt, vertelt Sibe: “Elke twee weken komt de Detection Improvement Group bij elkaar. Hieraan nemen alle SOC-analisten deel. We brainstormen over nieuwe detectiemethoden en reviewen elkaars ideeën. We stemmen samen af wat we verder uitwerken en welke nieuwe tooling we in gebruik gaan nemen. Ik vind dit heel inspirerende en leerzame sessies en verbaas me altijd over de hoeveelheid ideeën die we hebben. Maar dat is ook nodig: techniek staat niet stil en de aanvalsmethodes veranderen ook steeds.”

“Als je een wens zou mogen doen, wat zou die dan zijn?” vraag ik Sibe. Hij hoeft niet lang na te denken: “Ik zou de hele dag kunnen vullen met het ontwikkelen en verbeteren van tooling. Dus als daar nog meer tijd voor beschikbaar zou zijn…”