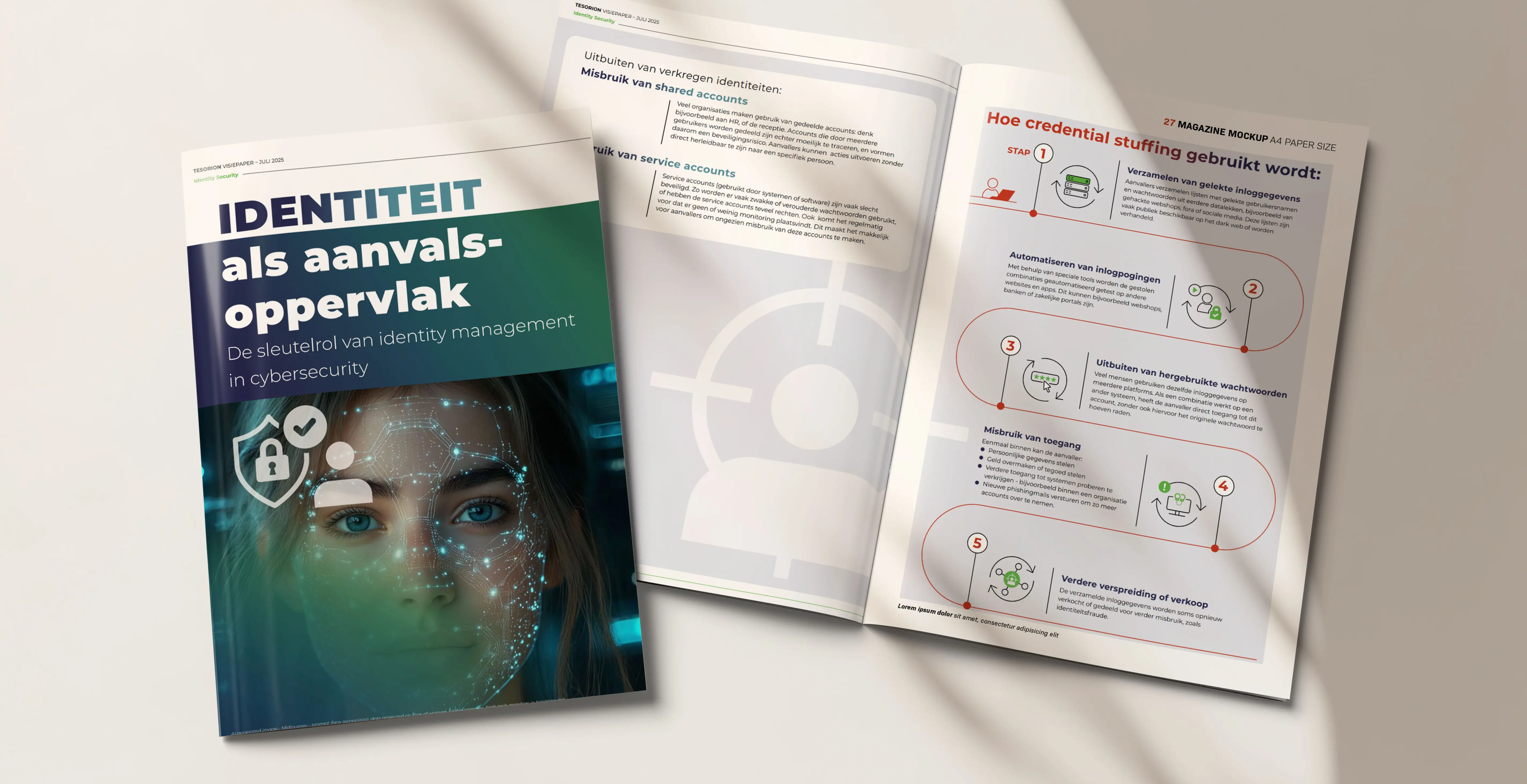

De noodzaak van identity management

Hackers breken niet meer in, ze loggen in. Identity management speelt een sleutelrol in het waarborgen van de cybersecurity binnen jouw organisatie.

Identiteit als aanvalsoppervlak

Visiepaper

Het belang van identity management

Inloggen is het nieuwe hacken geworden. Cybercriminelen komen niet alleen binnen in de systemen van jouw organisatie via technische kwetsbaarheden. De focus verschuift steeds meer naar de digitale sleutels tot de organisatie: identiteiten.

Door misbruik te maken van gebruikersaccounts, bijvoorbeeld via gestolen inloggegevens, phishing of het kapen van sessiecookies, kunnen aanvallers ongemerkt toegang krijgen tot netwerken, systemen en data. En nog een voordeel voor de aanvallers: zo’n type aanval is vaak eenvoudiger, sneller en effectiever dan traditionele, complexe hacks.

Identity management draait om het beheren van digitale identiteiten en de rechten die deze identiteiten hebben binnen de systemen en applicaties van een organisatie.

Identity management is door het toenemende misbruik van identiteiten uitgegroeid tot een van de belangrijkste pijlers binnen cybersecurity.

Aandachtspunten

Kwetsbaarheid van identiteiten

Een digitale identiteit staat voor veel mensen gelijk aan een gebruikers-naam en wachtwoord. We zien regelmatig dat medewerkers hun wachtwoord voor meerdere systemen of applicaties gebruiken. Dat maakt het voor kwaadwillenden makkelijker, zeker als er geen multifactor-authenticatie is ingeschakeld, om maximaal gebruik te maken van vergaarde identiteiten.

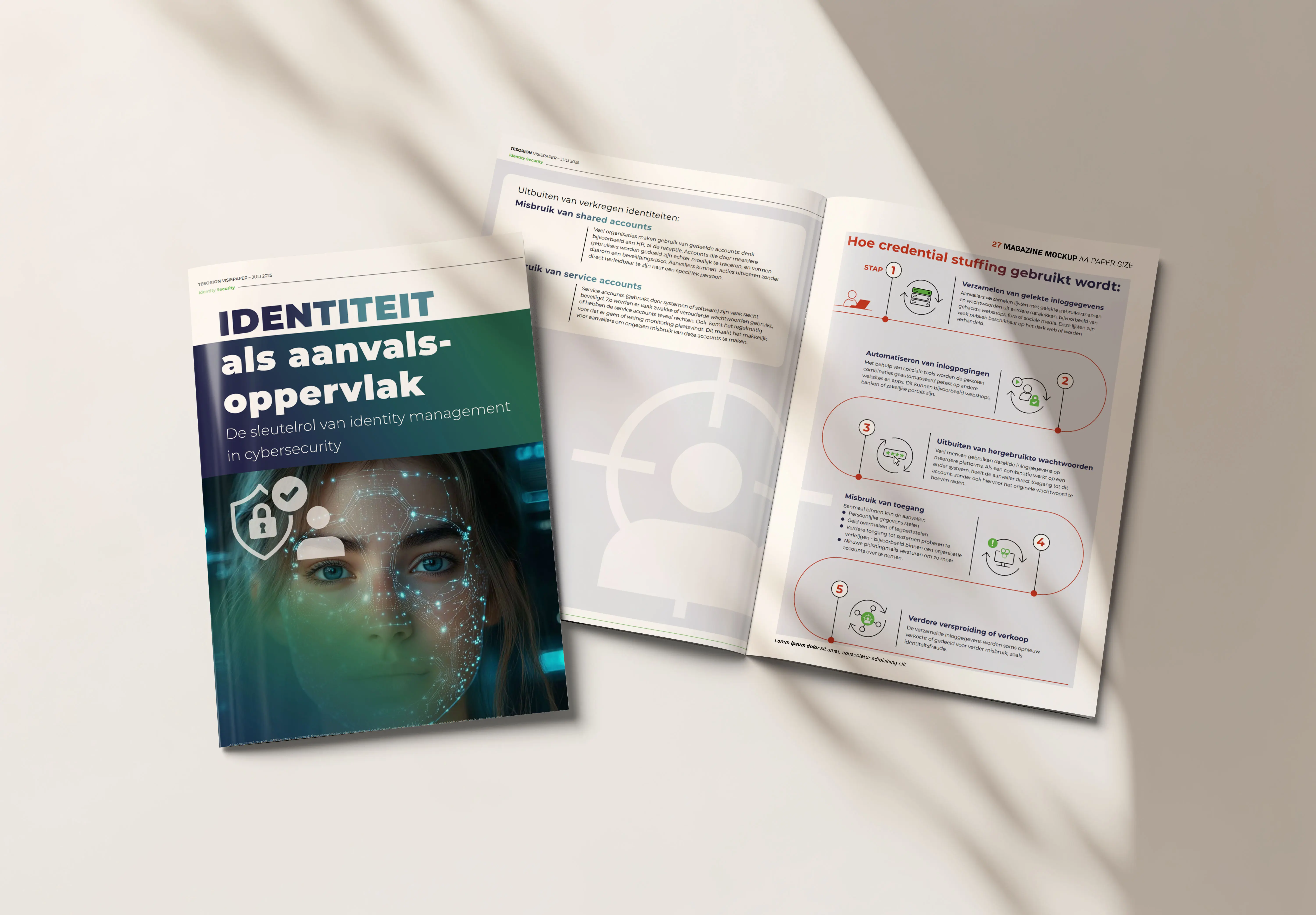

Vergaren van identiteiten

Voor het vergaren van identiteiten heeft een kwaadwillende een scala aan mogelijkheden. Phishing is een van de bekendste manieren om inloggegevens van medewerkers buit te maken. Spear phishing gaat nog een stap verder. Bij deze vorm van online oplichting wordt de aanval specifiek op het slachtoffer afgestemd, bijvoorbeeld doordat de aanvaller zich voordoet als collega.

Uitbuiten van identiteiten

Wanneer een aanvaller in het bezit is van identiteiten zijn er meerdere manieren om deze te gelde te maken. Een kwaadwillende kan zelf de gegevens gebruiken, bijvoorbeeld door nieuwe phishingmails te versturen en zo meer account-gegevens te verzamelen of door verder in systemen proberen binnen te dringen. De gegevens kunnen ook verkocht worden op het darkweb.

Bescherm identiteiten

Er zijn een aantal maatregelen die je kan nemen om de identiteiten binnen jouw organisatie te beschermen. Endpointbeveiliging, netwerkdetectie en identitydetectie

zijn daarbij belangrijke onderdelen voor identitysecurity.

Malware en tools voor credential harvesting en malafide inlogpogingen kunnen pas effectief zijn als ze onopgemerkt blijven. SOCs (Security Operations Centers) maken daarom steeds meer gebruik van AI-ondersteunde monitoring om afwijkend gedrag te herkennen, zoals het plotseling gebruik van een account op een ongebruikelijke locatie en/of tijdstip.

In de praktijk

Priviliged access management

Een van de mogelijkheden om toegang tot systemen te beheren is met privileged access management (PAM). PAM stelt organisaties in staat om hoge rechten tijdelijk en gecontroleerd toe te wijzen. In plaats van een permanent actief admin-account, krijgt een beheerder bijvoorbeeld slechts gedurende een specifieke taak toegang. Daarnaast kunnen wachtwoorden automatisch

geroteerd worden of zelfs per sessie worden gegenereerd, waardoor het

risico van credential theft aanzienlijk wordt verkleind.

Multifactor authenticatie

Een andere bewezen maatregel is multi-factor authenticatie (MFA).

MFA voorkomt dat enkel een gestolen wachtwoord toegang geeft, omdat er een tweede verificatiefactor nodig is. Dat kan een combinatie zijn van iets wat iemand is (bijvoorbeeld een vingerafdruk of gezichtsherkenning) en iets wat iemand heeft (een wachtwoord) of door gebruik van een authenticatie=app. Toch zien we dat MFA lang niet overal verplicht is, of verkeerd wordt ingezet: bijvoorbeeld als de tweede factor eenvoudig te omzeilen is.

Conditional access policies

MFA is goed te combineren met aanvullende maatregelen zoals conditional access. Daardoor wordt de toegang tot systemen afhanke-lijk gemaakt van factoren zoals locatie, apparaatstatus of gedrag. Wanneer een medewerker bijvoorbeeld altijd inlogt vanuit Nederland en nu een inlogpoging doet van buiten Europa op een onbekend apparaat en ineens veel data download, dan leidt deze combinatie tot blokkering van het account of om extra verificatie om te waarborgen dat de inlogpoging legitiem is.

Download nu de visiepaper over identity als aanvalsdoel

Identity management is een van de belangrijkste pijlers binnen cybersecurity. In deze paper bieden we:

- Handvatten om identity management in te richten

- Inzicht in hoe hackers digitale identiteiten misbruiken

- Een kijkje in de toekomst hoe identiteitsdreigingen zich ontwikkelen

Vertrouwd door toonaangevende organisaties in Nederland

Aangenaam, wij zijn Tesorion

Tesorion is een Nederlandse, multidisciplinaire cybersecuritydienstverlener. Wij bestrijden cybercriminaliteit en minimaliseren bedrijfsrisico’s. Tesorion beschermt jouw organisatie 24/7 dankzij onze technologie en meer dan 100 experts.