In de afgelopen maanden heeft het Tesorion CERT (T-CERT) een aanvaller geïdentificeerd die in staat was om commando’s uit te voeren, met behulp van een account met domeinbeheerdersrechten, slechts drie minuten na de eerste toegang. Verdere analyse identificeerde het misbruik van de ZeroLogon-kwetsbaarheid (CVE-2020-1472).

T-CERT heeft onderzoek gedaan naar drie mogelijke aanvalsscenario’s die een aanvaller zou kunnen gebruiken na het uitbuiten van de ZeroLogon-kwetsbaarheid. Elk scenario is gesimuleerd door het T-CERT om Indicators of Compromise te identificeren die gerelateerd zijn aan deze aanvalsscenario’s wanneer deze worden uitgevoerd met de tool Mimikatz.

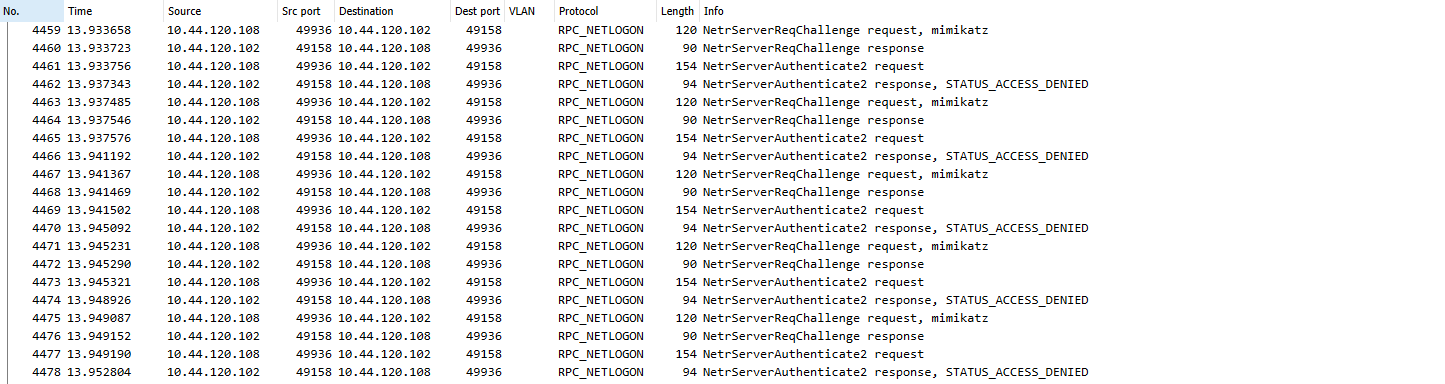

Authenticatie Brute-force ZeroLogon kwetsbaarheid

Bovenstaande afbeelding is een weergave van het netwerkverkeer dat wordt gebruikt om de kwetsbaarheid uit te buiten. Je ziet hier een brute-force van de authenticatie die we gedetailleerd beschrijven in de whitepaper ZeroLogon: Exploit, Detect & Mitigate.

Wilt u tijdig geïnformeerd worden? Schrijf u dan in voor onze technische updates

Wilt u de kritieke kwetsbaarheden voortaan ook per e-mail ontvangen? Abonneer u dan op de nieuwbrief.

Tesorion gebruikt uw gegevens voor het versturen van de gevraagde informatie en mogelijk telefonisch contact. U kunt zich op elk gewenst moment afmelden. Lees voor meer informatie ons privacybeleid.

Skip to main content

Skip to main content